Wie kann eine Gemeinde oder ein Unternehmen nachweisen, dass es sein Versprechen in Bezug auf Datensicherheit einhält? Ein von unabhängiger Stelle durchgeführter Pentest hat im Fall von LegacyNotes, dem Dienstleister für digitale Nachlassplanung, gezeigt, dass die Kundendaten in guten Händen sind.

Immer mehr Gemeinden stellen ihren Einwohnern Online-Dienste zur Verfügung. Vertrauliche Daten können auf Webportalen eingegeben werden, Auszüge mit persönlichen Details online abgerufen werden. Aber Achtung: Auch öffentliche Verwaltungen werden nicht vor Cyberattacken verschont. Die Sicherheit von Online-Diensten muss also regelmässig überprüft werden, um Schwachstellen und Risiken rechtzeitig zu erkennen und beheben zu können. Einwohner müssen die Gewissheit haben, dass ihre Daten bei der Gemeinde vor Hackerattacken geschützt sind. Das folgende Projektbeispiel zeigt, wie dies bei anderen Organisationen funktioniert.

Persönliche Daten

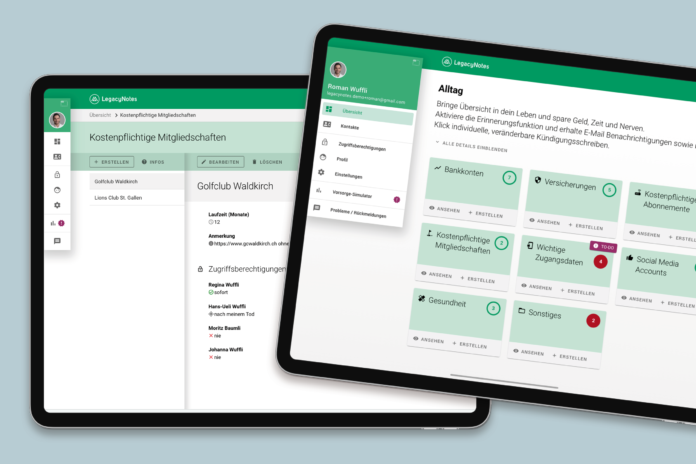

Die bei LegacyNotes hinterlegten Daten könnten persönlicher nicht sein. Es handelt sich um Kundeninformationen in Form von vorsorge- und nachlassrelevanten Daten wie Vorsorgeauftrag und Patientenverfügung,

Bankkonten und Versicherungen, soziale Netzwerke oder auch Bestattungswünsche. Sämtliche dieser Angaben und Anweisungen für den Nachlass liegen verschlüsselt an einem sicheren, zentralen Ort, sind auffindbar, jederzeit und von überall zugänglich und ggf. veränderbar. Sie können gezielt mit Angehörigen und sonstigen Vertrauenspersonen geteilt werden – entweder sofort oder erst nach dem Tod.

Freundliche Hacker am Werk

Bei einem gemeinsamen Kick-off-Meeting zwischen den Cyber-Security-Spezialisten von terreActive und LegacyNotes wurde Ablauf und Umfang der anzuwendenden Tests für die öffentlich zugängliche Webapplikation

definiert. Die Penetrationsversuche zielten darauf ab, mögliche Schwachstellen im System aufzuspüren und zu identifizieren. Es wurde

berücksichtigt, dass sowohl potenzielle externe Angreifer, als auch solche mit bestehender Kundenbeziehung versuchen, unerlaubt an fremde Daten zu gelangen. Der Kunde wurde während des Penetrationstests fortlaufend über den Fortschritt informiert. Parallel zu den Tests wurden die Ergebnisse sämtlicher Untersuchungsschritte analysiert und in einem Audit-Bericht dokumentiert.

Audit für Transparenz und Sicherheit

Nach Beendigung der Tests wurden in der Abschlussbesprechung der Audit-Bericht und die Projektresultate präsentiert. Mit einer Massnahmenempfehlung zur Behebung von Risiken wurde das Projekt abgeschlossen. «Der Pentest von terreActive bestärkt uns in unserem zentralen Kundenversprechen: ‹Wir bieten Ihnen die Datensicherheit, die wir uns auch für unsere eigenen Daten auf LegacyNotes wünschen.› » – so Thomas Jaggi, Mitgründer und Geschäftsführer von LegacyNotes. Die Cyberkriminalität nimmt ständig zu und deren Vorgehensweise wird immer raffinierter. Sensible Kundendaten sind ein wertvolles, uns anvertrautes Gut und dürfen nicht in falsche Hände geraten. Gerade bei von extern zugänglichen Webapplikationen empfiehlt es sich daher, regelmässig wiederkehrende Audits einzuplanen. So werden in strukturierter Form Schwachstellen identifiziert und fortlaufend behoben.

«Die langjährigen Geschäftsbeziehungen der terreActive im Umfeld mit hochsensiblen Daten von Banken, Behörden und Versicherungen gaben uns das Vertrauen, auf den richtigen Partner für die Auditierung zu setzen,» betont Thomas Jaggi.

Vorgehensweise Penetrationstest

terreActive setzt u. a. auf ASVS (Application Security Verification Standard) gemäss OWASP (Open Web Application Security Project). Der ASVS ist eine

Sammlung von etablierten Best Practices für die sichere Implementation von Webapplikationen. Die Überprüfung kategorisiert die Umsetzung der Best Practices am Untersuchungsgegenstand in:

• Erfüllt oder nicht erfüllt.

• Nicht anwendbar, z. B. wenn die zu prüfende Funktionalität gar nicht

vorhanden ist.

• Nicht prüfbar, z. B. wenn einzelne Themen von Beginn an vom Prüfumfang ausgeschlossen wurden.

Zusatznutzen

• Im Zuge des Penetrationstests wurden en passant noch weitere sicherheitsrelevante Fragen in Bezug auf Zugriffsregeln von Kunden und

deren eingesetzte Stellvertreter geklärt.

• Eine weitere positive Folgeerscheinung eines Security Audits bzw. eines Pentests ist die gesteigerte Security-Awareness bei Mitarbeitenden.

• Bei dem Audit wurde auch kontrolliert, ob die Online-Zahlung möglichst nahe bei der Applikation eingebettet ist, damit kein Zweifel an der Vertrauenswürdigkeit aufkommt. Gleichzeitig muss sie aber gut isoliert werden, um Angriffe über den Zahlungsdienstleister auszuschliessen.

Beim Projektabschluss wurden Varianten besprochen, wie diese Anforderung umgesetzt werden kann.

Ein gutes Gefühl

Penetrationstests gelten als effizientes Werkzeug, um die Sicherheit von Applikationen zu durchleuchten und den status-quo zu hinterfragen. Im Falle von LegacyNotes herrscht nun die Gewissheit, dass sowohl bei der grundsätzlichen Architektur als auch bei der technischen Umsetzung die richtigen Entscheide getroffen wurden. Für die Kunden ist dies ein wichtiges Signal. Sicherheit versprechen ist einfach, Sicherheit liefern

ist anspruchsvoll.